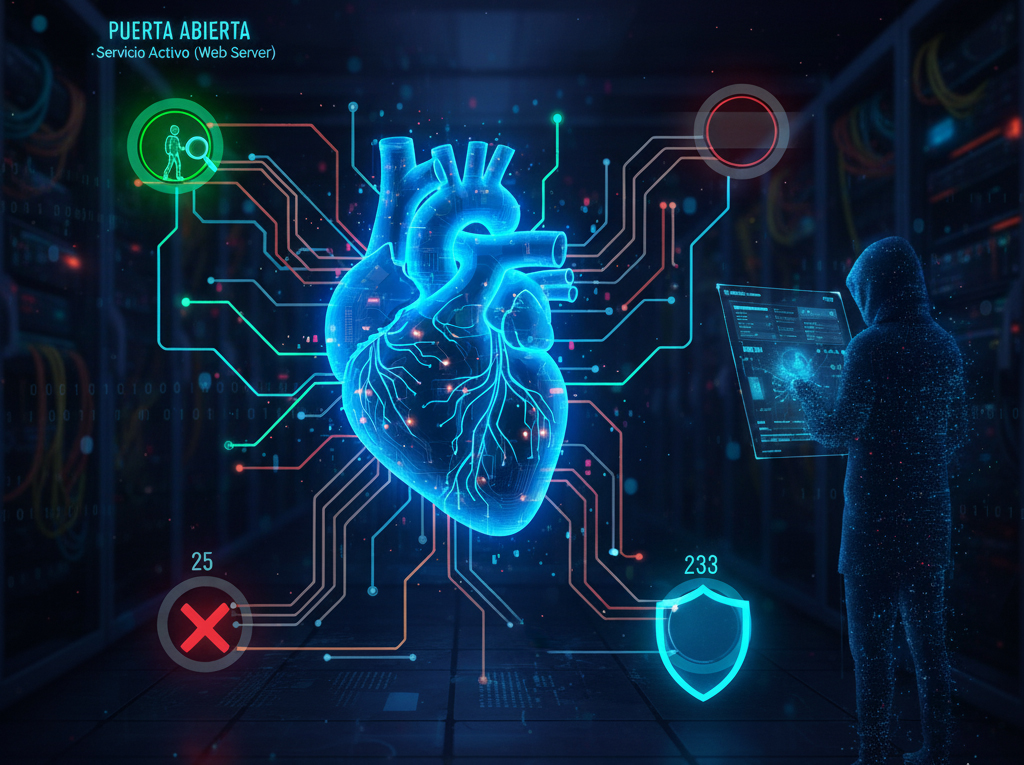

El análisis de puertos, o port scanning, es una de las herramientas más fundamentales y reveladoras en el arsenal de un profesional de la ciberseguridad. No es solo un simple chequeo de conectividad; es una técnica que nos permite mapear la superficie de ataque de un sistema o red. En el mundo real, equivale a un ladrón que, antes de intentar un robo, examina todas las puertas y ventanas de una casa para ver cuáles están abiertas o cerradas.

¿Qué es el análisis de puertos?

En términos sencillos, es el proceso de enviar peticiones a un rango de puertos de un host para determinar su estado. Los puertos, numerados del 0 al 65535, son como las puertas de entrada a los servicios que un sistema operativo está ejecutando. Cada servicio, como un servidor web (puerto 80/443), un servidor de correo (puerto 25) o un servidor de bases de datos, utiliza un puerto específico para comunicarse.

Al escanear, buscamos tres estados principales:

- Abierto (Open): El puerto está escuchando activamente una conexión. Esto significa que hay un servicio ejecutándose y listo para interactuar.

- Cerrado (Closed): El puerto no está escuchando. La petición llega al host, pero no hay ningún servicio asignado a ese puerto.

- Filtrado (Filtered): La petición no llega al host. Es probable que un firewall o una regla de seguridad esté bloqueando la comunicación.

Técnicas de análisis de puertos

Existen varias técnicas, cada una con un nivel de «sigilo» y propósito diferente. Las más comunes son:

- Escaneo TCP Connect: Es la técnica más simple y «ruidosa». El escáner completa el handshake de tres vías de TCP (SYN, SYN-ACK, ACK) para cada puerto. Es efectivo, pero deja un rastro claro en los registros del sistema, lo que facilita su detección.

- Escaneo SYN (Half-Open Scan): Esta es la técnica favorita de los hackers por su discreción. En lugar de completar el handshake, el escáner envía un paquete SYN y si recibe un SYN-ACK, sabe que el puerto está abierto. Luego, en lugar de enviar el ACK final, envía un RST (reset), lo que evita que se complete la conexión y deja menos evidencia.

- Escaneo UDP: A diferencia de TCP, UDP es un protocolo sin conexión. Un escaneo UDP envía paquetes UDP a los puertos y espera una respuesta. La ausencia de respuesta puede indicar un puerto abierto, mientras que un mensaje «ICMP Port Unreachable» confirma que el puerto está cerrado.

- Escaneo de Fichas (ACK Scan): Utilizado para mapear reglas de firewall. Envía paquetes con el flag ACK. Si recibe un RST, el puerto no está filtrado. Si no recibe nada, el puerto está probablemente filtrado.

Beneficios para el profesional de ciberseguridad

El análisis de puertos es mucho más que una simple curiosidad técnica. Sus beneficios son cruciales:

- Detección de vulnerabilidades: Un puerto abierto que no debería estarlo es una bandera roja. Podría ser un servicio obsoleto o mal configurado que un atacante podría explotar. Por ejemplo, encontrar un puerto RDP (3389) abierto en un servidor que no lo necesita es un riesgo de seguridad inmediato.

- Mapeo de la superficie de ataque: Nos permite obtener una visión completa de qué servicios están expuestos a la red. Un análisis periódico ayuda a identificar cambios no autorizados o la exposición accidental de servicios.

- Auditoría de firewalls y defensas: Un análisis ACK o FIN puede confirmar si las reglas del firewall están funcionando como se espera. Si un puerto que debería estar filtrado aparece como abierto, significa que la configuración de seguridad no es la adecuada.

- Investigación de incidentes: En caso de una brecha, el escaneo de puertos puede ayudar a entender cómo un atacante pudo haber entrado, identificando los puertos y servicios comprometidos.

El port scanning es el primer paso en el reconocimiento. Es el arte de la observación, donde un simple análisis revela los puntos débiles de una fortaleza digital. Un buen profesional no solo sabe cómo ejecutar estas técnicas, sino que también entiende la intención detrás de cada paquete, transformando datos brutos en inteligencia de seguridad accionable.